Durante le attività di Red Teaming, una delle componenti chiave per il successo dell’operazione è l’infrastruttura utilizzata per gestire tutte le fasi dell’ingaggio. Questa non solo deve essere solida, performante e sempre raggiungibile, ma deve anche rimanere “invisibile” alla squadra di difesa (Blue Team). Vediamo nel dettaglio quali sono le strutture e le componenti fondamentali di un’infrastruttura di Red Teaming.

Progettazione e Deploy

La prima scelta nella progettazione di un’infrastruttura di attacco riguarda il cloud provider. È essenziale selezionare un servizio affidabile e solido, ma soprattutto condurre un’attenta analisi dei servizi esposti dal target. L’ideale è utilizzare lo stesso cloud provider dell’obiettivo, sfruttando così il trust dell’infrastruttura cloud per aumentare la probabilità di bypassare eventuali controlli di sicurezza perimetrali o policy specifiche.

Componenti chiave

Un’infrastruttura Red Team può essere suddivisa in quattro componenti principali:

- Connessioni: VPN per gli operatori, regole firewall per il reindirizzamento interno, gestione della visibilità pubblica di server e macchine esposte.

- Team Server: Server C2, macchine host, web server, vault server e payload server.

- Offuscatori: Proxy web e redirector per mascherare i server critici.

- Monitoraggio: SIEM per l’analisi dell’infrastruttura, monitoraggio delle attività del Blue Team e blacklist di IP/domini.

Connessioni

La gestione delle connessioni è un pilastro fondamentale per garantire l’operatività e l’anonimato degli operatori durante un ingaggio di Red Teaming. La scelta strategica della “region” del cloud provider permette di ottenere indirizzi IP coerenti con la posizione geografica del bersaglio, mitigando il rischio di blocchi basati su geolocalizzazione (GEOIP).

L’infrastruttura di rete deve essere suddivisa in almeno due sezioni:

- Rete privata: accessibile solo agli operatori tramite VPN personali.

- Rete pubblica: per esporre servizi esterni senza compromettere i sistemi interni.

L’utilizzo di VPN individuali per ogni operatore non solo facilita l’identificazione e il tracciamento degli accessi, ma consente anche di limitare l’ingresso a specifiche aree della rete e di cambiare rapidamente gli IP pubblici in caso di rilevamento. Infine, l’acquisto di domini multipli è indispensabile per mascherare gli indirizzi IP reali, condurre campagne di phishing e generare certificati TLS necessari per la comunicazione sicura.

Tean Server

Durante un’attività di Red Teaming, l’impiego di diversi server e macchine host in cloud è essenziale per coordinare le varie fasi dell’attacco.

Server C2 (Comando e Controllo)

Il componente più critico dell’infrastruttura, responsabile della gestione degli attacchi e delle connessioni con le macchine compromesse. Le comunicazioni con i target possono avvenire tramite vari protocolli: HTTP, DNS, TLS, mTLS, WireGuard.

Un server C2 si compone di:

- Server C2: Hub centrale che genera gli agenti (payload) e gestisce le sessioni.

- Agent: Eseguito sui target, contatta periodicamente il listener del C2.

- Listener: Attende le callback degli agent su porte e protocolli specifici.

- Beacon: Mantiene la connessione con il server C2 e riceve i comandi.

A questo si affiancano i server web, utilizzati per creare pagine di autenticazione false per il social engineering, e i server di phishing dedicati alla gestione delle email e al monitoraggio dei click delle vittime. I payload server ospitano il codice necessario per le attività di post-exploitation, come l’escalation dei privilegi o i movimenti laterali, mentre i Vault Server garantiscono un archivio sicuro e protetto per le credenziali e i dati sensibili esfiltrati, accessibile solo agli operatori autorizzati. L’interazione tra questi sistemi permette una gestione fluida e strutturata dell’intero perimetro d’attacco.

Offuscatori

Gli offuscatori rappresentano lo scudo protettivo dell’infrastruttura, con il compito principale di rendere “invisibili” i server più critici, come il C2 e il payload server, agli occhi del Blue Team.

Questa protezione viene implementata attraverso l’uso di:

- Proxy Web: Instradano il traffico HTTP verso i server interni.

- Redirector: Utilizzano regole firewall per mascherare la destinazione finale delle connessioni.

L’impiego sistematico di queste componenti permette di proteggere gli indirizzi IP reali dei server chiave, aumentando notevolmente la resilienza dell’infrastruttura contro i tentativi di identificazione e blocco. Grazie a questo livello di astrazione, il Red Team può operare con maggiore sicurezza, garantendo che anche in caso di rilevamento di un punto di accesso superficiale, il cuore dell’infrastruttura rimanga protetto.

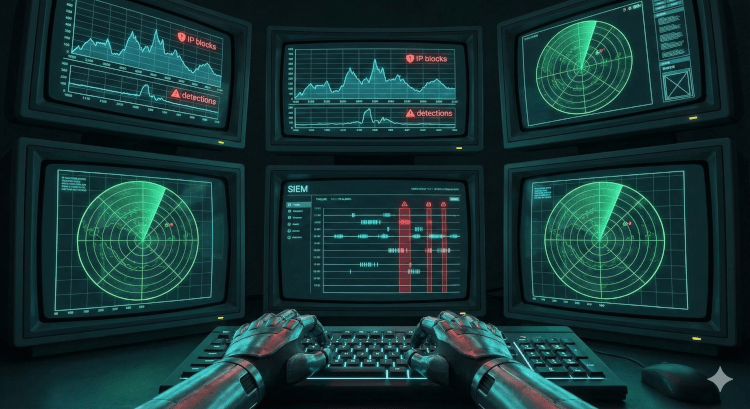

Monitoraggio

Un monitoraggio costante e proattivo dell’infrastruttura d’attacco è un requisito indispensabile per reagire tempestivamente alle contromisure adottate dalla squadra di difesa. Poiché il Blue Team analizzerà costantemente gli indicatori di compromissione (IoC) per bloccare domini, IP e payload, gli operatori devono essere in grado di identificare questi blocchi in tempo reale per adattare le proprie strategie.

L’integrazione di un sistema SIEM (Security Information and Event Management) permette di tracciare efficacemente le attività dei difensori, monitorando blacklist e tentativi di analisi da parte loro.

Questa visibilità consente inoltre di ottimizzare i processi di esfiltrazione dati e le campagne di phishing, garantendo che l’infrastruttura rimanga operativa per tutta la durata dell’ingaggio. In ultima analisi, un monitoraggio attento permette al Red Team di rimanere un passo avanti rispetto alle difese, mantenendo l’efficacia dell’azione offensiva.

Conclusione

Un’infrastruttura di Red Team ben progettata è essenziale per il successo delle operazioni offensive. La scelta di un cloud provider strategico, la suddivisione della rete, l’uso di server dedicati e sistemi di offuscamento garantiscono un’efficace esecuzione degli attacchi, riducendo il rischio di rilevamento. Infine, un monitoraggio attento delle attività del Blue Team permette di adattarsi rapidamente e mantenere operativa l’infrastruttura per tutta la durata dell’ingaggio.

Infrastruttura Red Team

© Luca Del Vecchio | CC BY-NC-SA 4.0